Um dos grandes desafios do TI hoje é garantir um acesso remoto eficaz que envolva uma segurança adequada e um gerenciamento remoto de clientes que estão fora da Infra-estrutura interna da empresa. Para conseguir tal eficácia pode-se lançar mão de ferramentas de terceiros e aplicativos como o poderoso System Center, porém também existe a solução que já vem incorporada no Windows Server 2012 e que envolve certificado e tecnologias de transição de IPv6 para IPv4, o grande Direct Access. Mostraremos neste post como configurar o Direct Access de forma rápida e descomplicada.

Requisitos para o Direct Access:

- IPv6 ativado

- Servidores: Windows Server 2012 Standard ou Datacenter

- Clientes: Windows 7 Ultimate, Enterprise e Windows 8 Enterprise ou Windows Server 2012 Standard ou Datacenter

- O host que utilizará Direct Access precisará ser membro do Domínio

- Ter um PDC instalado

- Um RRAS com o a Função do Direct Access instalado

- Pelo menos um IP Público válido

Cumpridos todos os requisitos vamos ao trabalho:

- Prepararemos o PDC (Server1) da seguinte maneira:

- Crie um Grupo chamando DA_Clientes e adicione o(s) usuário(s) que terão permissão de acesso pelo Direct Access (em nosso post colocaremos o User1), bem como o(s) Host(s) (em nosso post utilizaremos o Server3 com o Windows Server 2012 Datacenter).

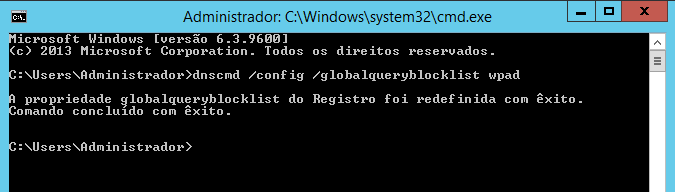

Desbloqueie as tecnologias de transição sobre TCP/IP com o comando:

- dnscmd / config / globalqueryblocklist wpad

- Preparemos o Servidor RRAS (Server2) da seguinte maneira:

- Coloque duas interfaces de Rede, uma com IP Privado e outra com Público no Servidor RRAS (identifique-as da forma que mais achar adequada) e ingresse no domínio.

- Logue como Administrador do Domínio e instale a função de Acesso Remoto com os Serviços de Direct Access e Roteamento.

Configuração do Direct Access

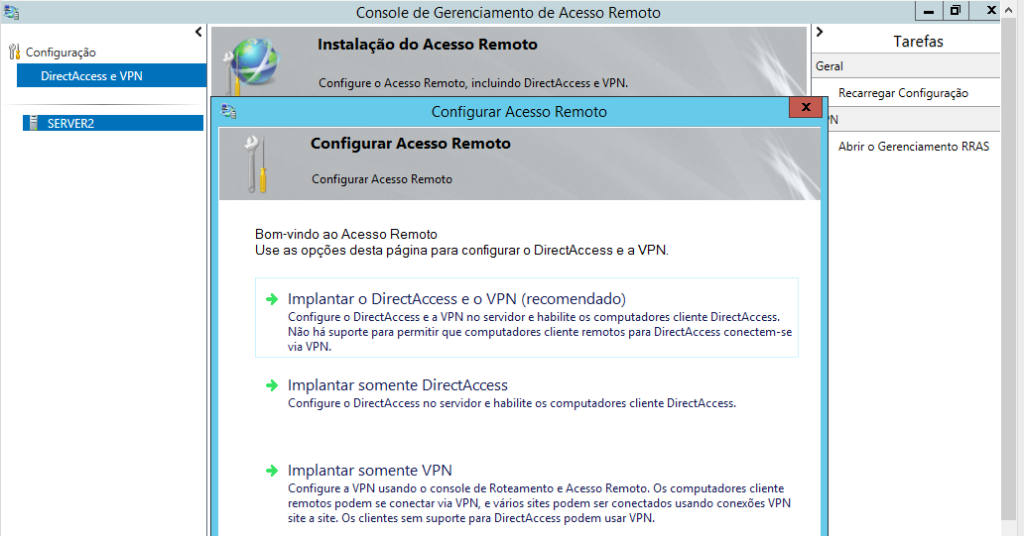

Devemos agora abrir o Assistente do Direct Access em Gerenciamento de Acesso Remoto e realizar as configurações como abaixo:

No Painel clicar em Executar o Assistente para Configuração de Acesso Remoto e escolher a opção de Implantar o Direct Access e o VPN (Recomendado):

Serão verificados os pré-requisitos e em seguida será mostrada a tela com 4 etapas para a configuração de acordo com a implantação escolhida na etapa anterior.

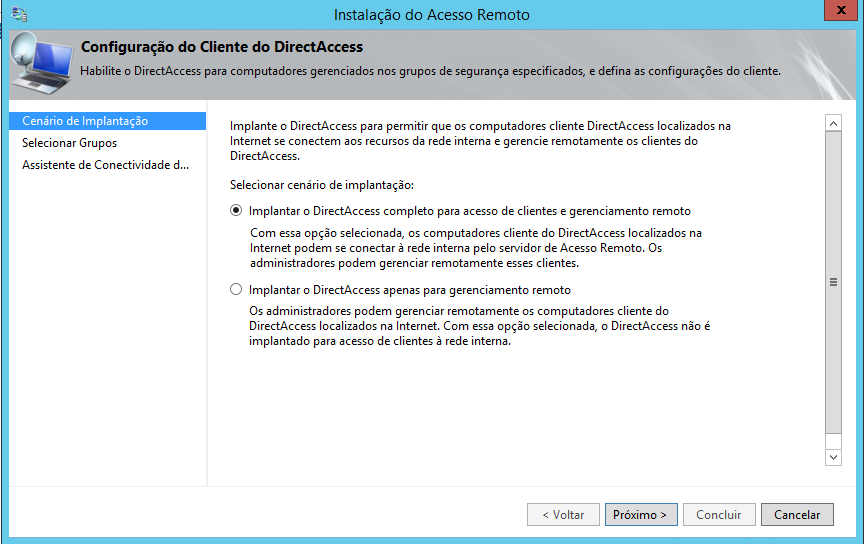

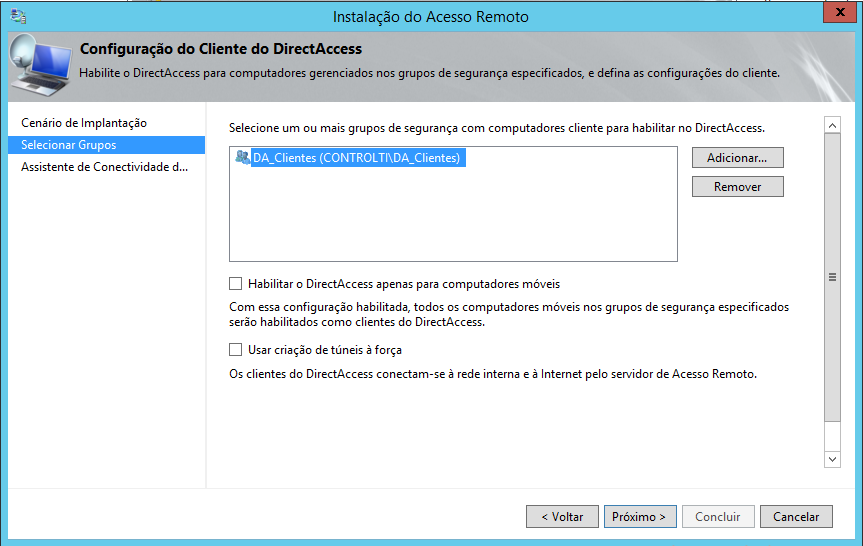

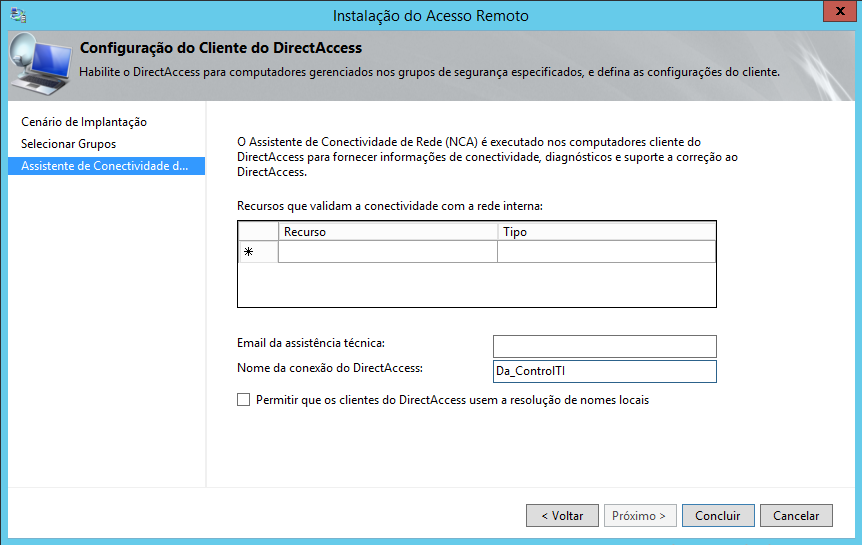

Na 1ª etapa iremos configurar as informações do lado do cliente que consistem em definir o Cenário de implantação (Acesso remoto e gerenciamento ou somente acesso remoto), os grupos que terão acesso via Direct Access e por último informações de Conexão e email de manutenção.

Definiremos o Direct Access para Acesso e Gerenciamento Remoto

Definiremos o grupo DA_Clientes para ter direito de acesso

Definiremos o nome da Conexão Remota como DA_ControlTI

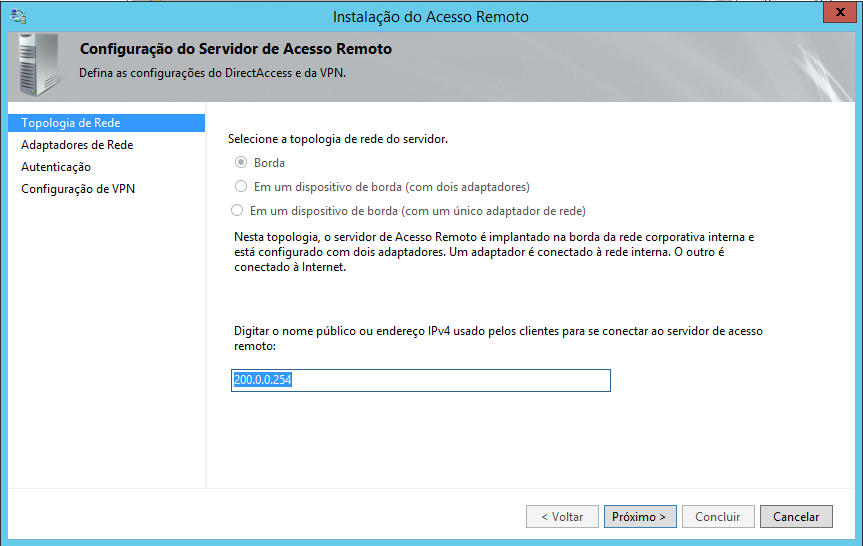

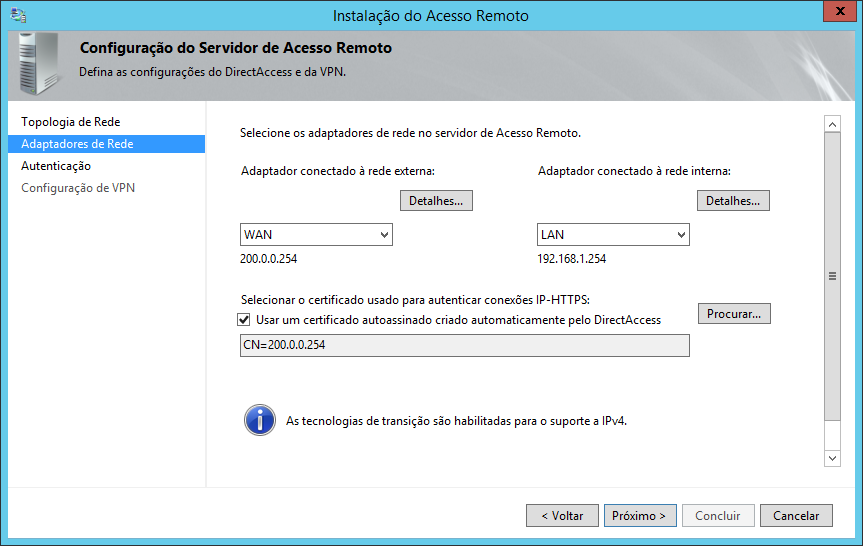

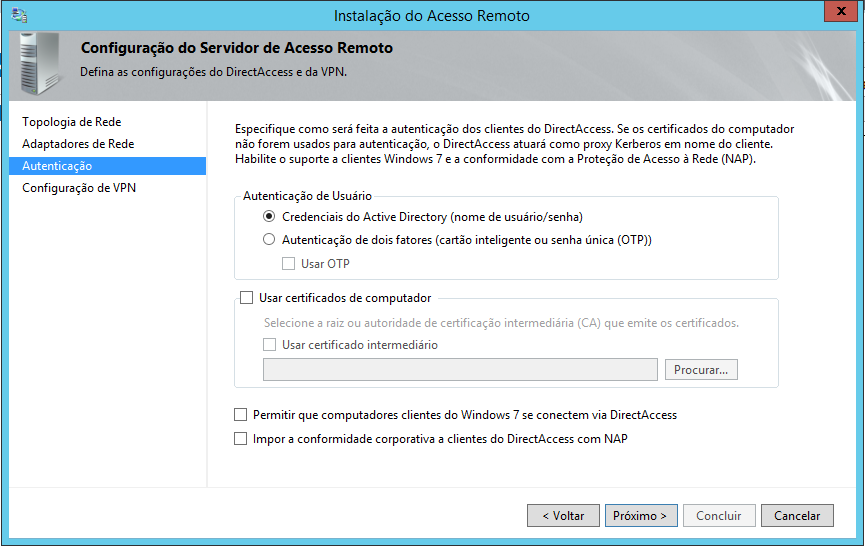

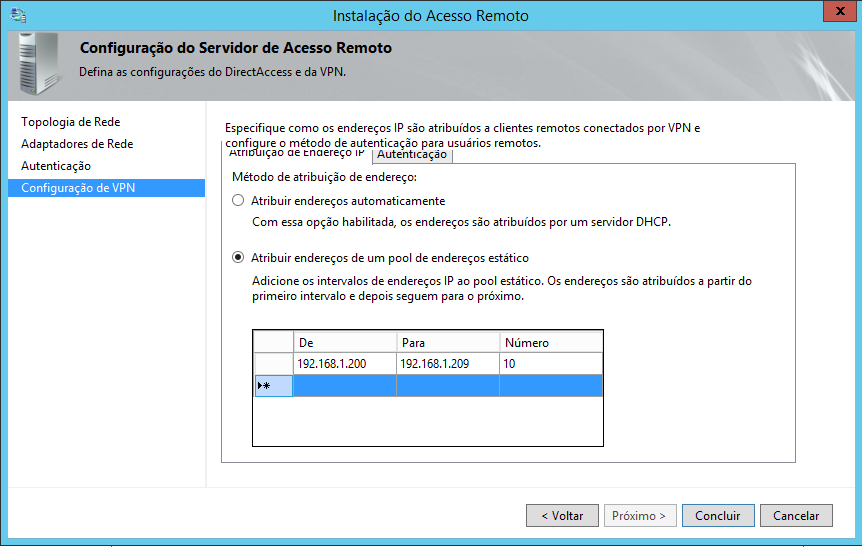

Na 2ª etapa iremos configurar as informações do Servidor de Acesso remoto que consistem em definir o tipo de conexão que pode ser de Borda ou Dispositivo de Borda, criação do certificado IP-HTTPS auto assinado (novidade no 2012), definição do método de autenticação e Configuração da VPN.

Escolheremos a conexão de Borda (um adaptador interno e outro externo) e preencheremos com o IP externo

Verificação das interfaces de Rede e Criação de Certificado auto assinado IP-HTTPS

Definiremos a Autenticação para usar as credenciais do Active Directory

Configuração dos IP’s à serem utilizados para a conexão VPN

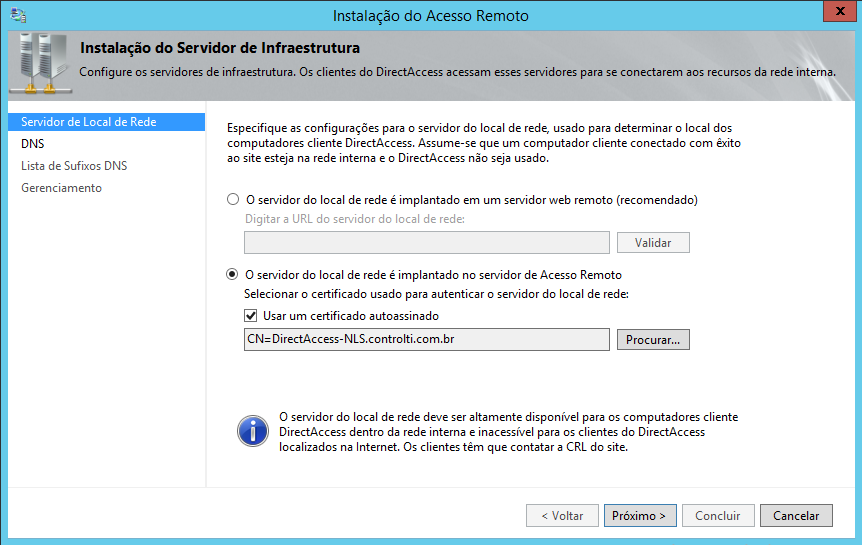

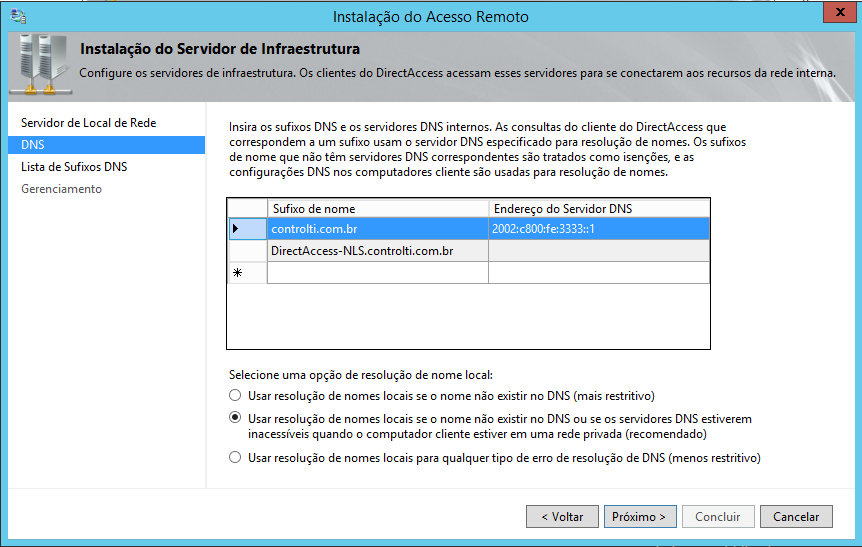

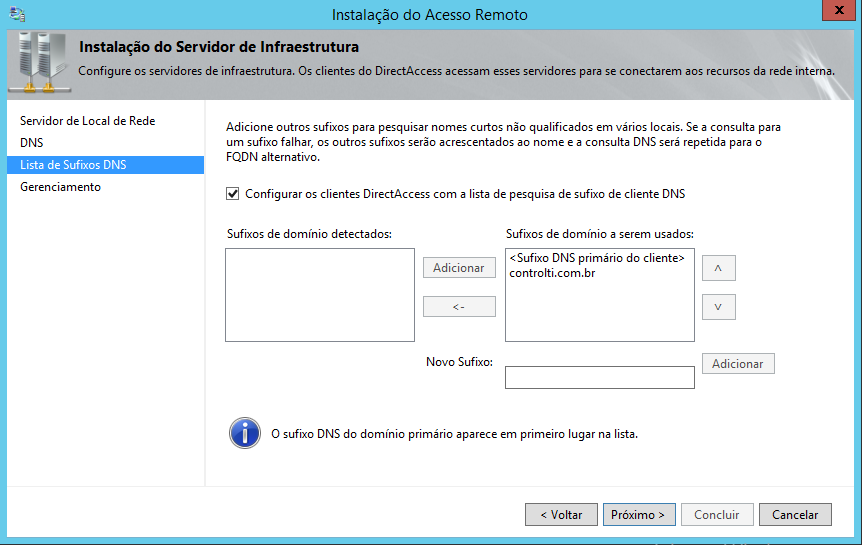

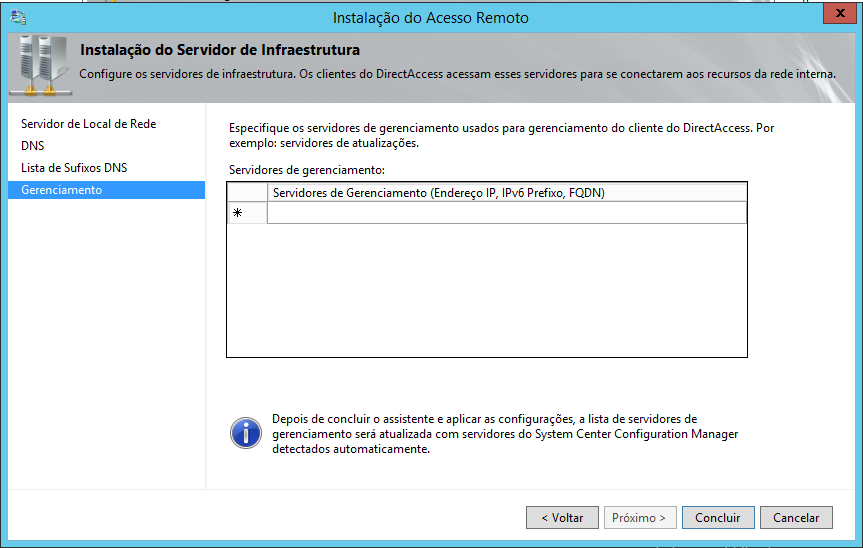

Na 3ª etapa configuraremos o Servidor de Infra-estrutura, a saber, o servidor responsável em atender os pedidos de acesso remoto, que consiste em definir o Servidor Local de Rede, o DNS, a lista de Sufixos de DNS e o Gerenciamento (caso exista System Center).

Definiremos o Servidor Local de Rede utilizando o Server2 e criando um certificado auto assinado para autenticar as conexões

Configuração do DNS para acesso aos Servidores Internos pelos clientes externos

Configuração da lista de Sufixos

Apontamento de Servidores de Gerenciamento, caso existam

Apontamento de Servidores de Gerenciamento, caso existam

Na 4ª etapa pode se estender a autenticação aos servidores de aplicativos usando o IPSec e a autenticação fornecidas pelo Direct Access. Em nosso post não mexeremos nesta etapa.

Na 4ª etapa pode se estender a autenticação aos servidores de aplicativos usando o IPSec e a autenticação fornecidas pelo Direct Access. Em nosso post não mexeremos nesta etapa.

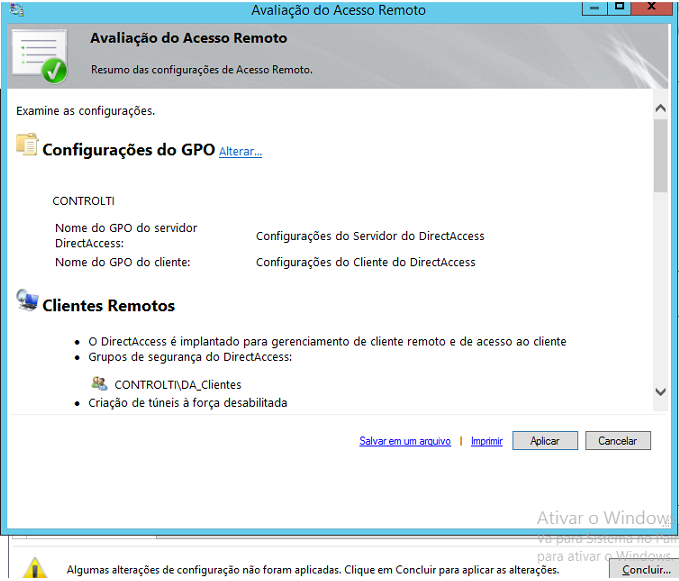

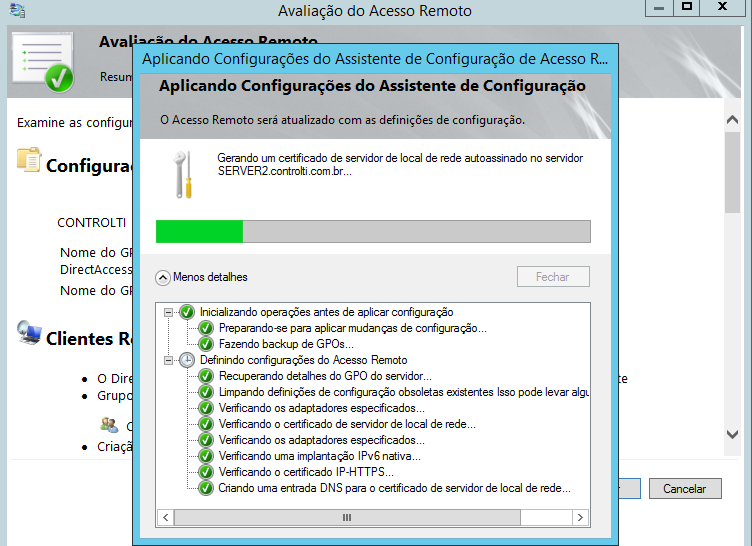

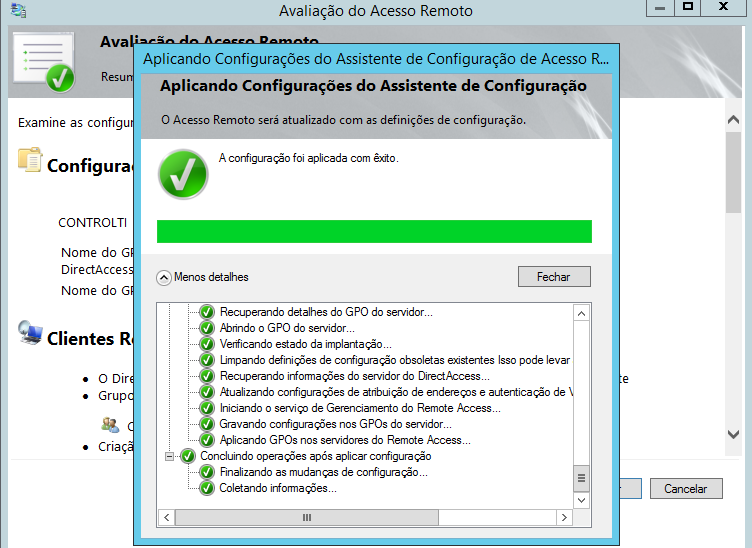

Após configurar todas as etapas, clicaremos em concluir; será mostrado um resumo das configurações,

e aguardaremos a aplicação das configurações realizadas

e aguardaremos a aplicação das configurações realizadas

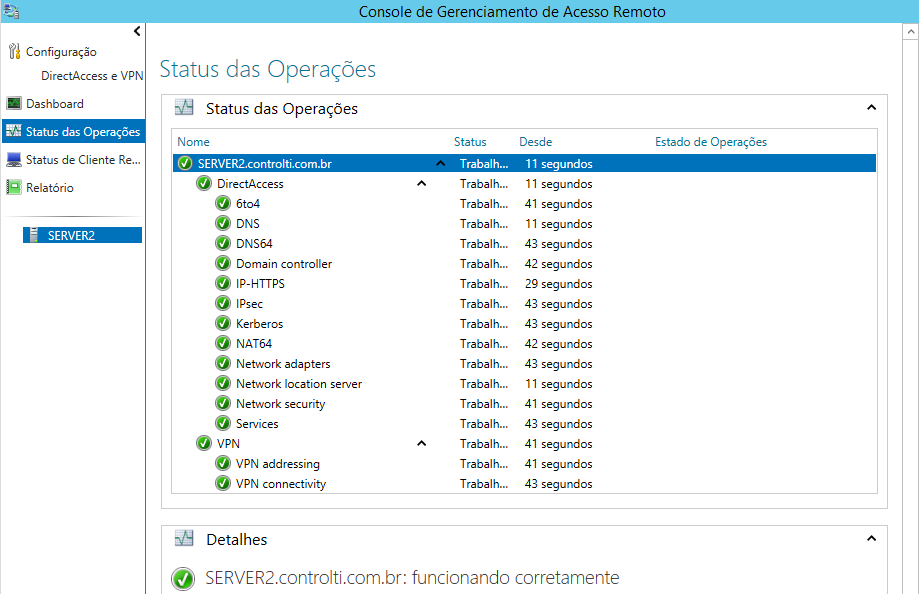

Agora que realizamos as configurações necessárias vamos conferir se tudo está funcionando corretamente no Server2. Para isso acessaremos o Console do Gerenciamento Remoto e clicaremos em Status das Operações e veremos o status como “Funcionando Corretamente”.

Agora que realizamos as configurações necessárias vamos conferir se tudo está funcionando corretamente no Server2. Para isso acessaremos o Console do Gerenciamento Remoto e clicaremos em Status das Operações e veremos o status como “Funcionando Corretamente”.

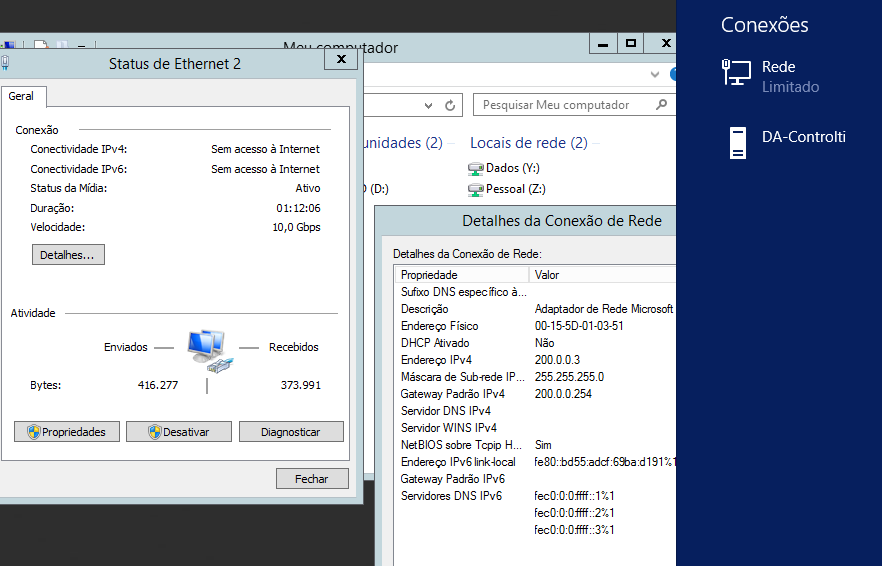

O último passo de nosso post é ingressar o Cliente fazendo uso da rede interna, em nosso caso o Server3, e depois coloca-lo na rede externa e testar o acesso Direct Access utilizando por exemplo o acesso unc ao Servidor de Arquivos.

Esperamos que todos aproveitem este post e testem essa poderosa ferramenta que facilitará muito a vida dos profissionais de TI e usuários.

Um abraço a todos e até o próximo post.